Active Directory Güvenliği Nasıl Sağlanır?

Siber saldırganlar ve zararlı yazılımlar için de kuruluşunuzun siber güvenlik seviyesini belirleyen önemli etkenlerden biri kullanıcı hesaplarının güvenliğidir. KVKK uyumu birçok noktada kullanıcı güvenliğine ayrıca önem verilmesini gerektiriyor ama burada konuyu uyumdan çok güvenlik bakış açısıyla ele alacağız.

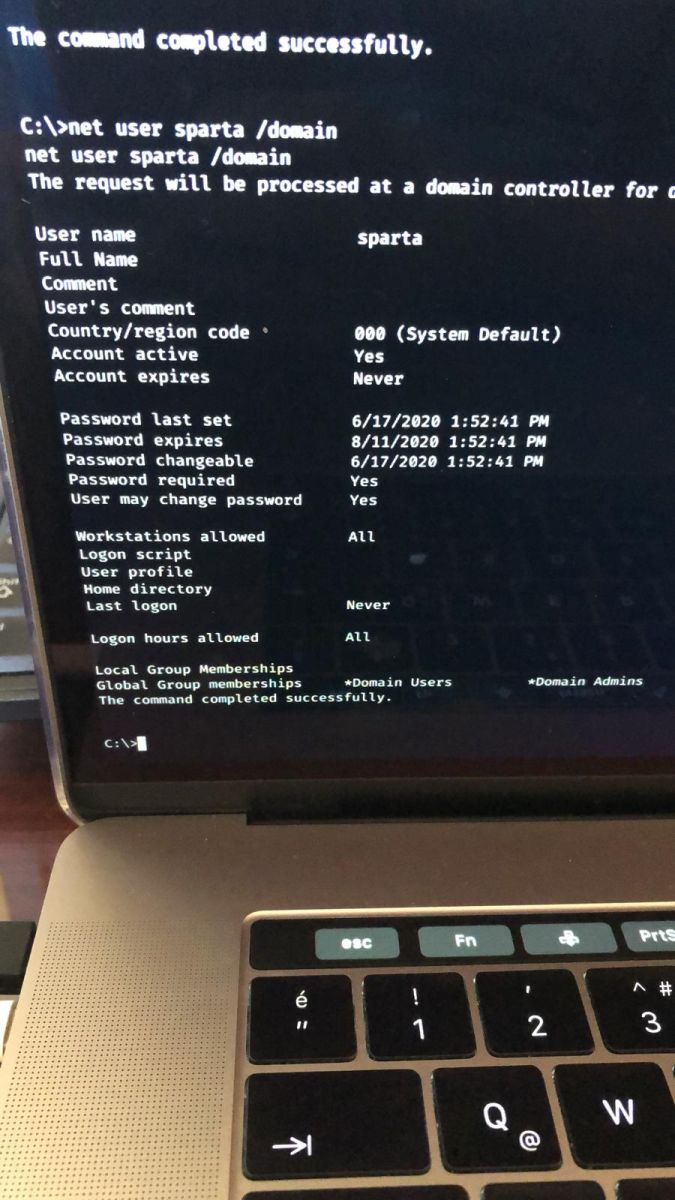

Kullanıcı yönetiminin en önemli bileşenlerinin başında Active Directory yapısı geliyor. Sızma testlerinin önemli bir aşaması Domain Controller üzerinde Domain Admin yetkileriyle bir kullanıcı açılması olarak görülür. Aşağıdaki fotoğraf pek çok açıdan kuruluş ağınızın tamamen ihlal edilmesi olarak görülebilir:

Görüldüğü gibi Sparta kullanıcısı Domain Admin olarak oluşturulmuştur.

Sızma testlerinin hedeflerinden biri olarak görülen bu adım aynı zamanda siber saldırganlar ve zararlı yazılımların da hedefindedir. Bu yetki seviyesine ulaşan bir saldırgan kuruluş ağı ve kullanıcıları üzerinde önemli yetkilere sahip olacağı için bundan sonraki işlemleri daha kolayca yapabilecektir.

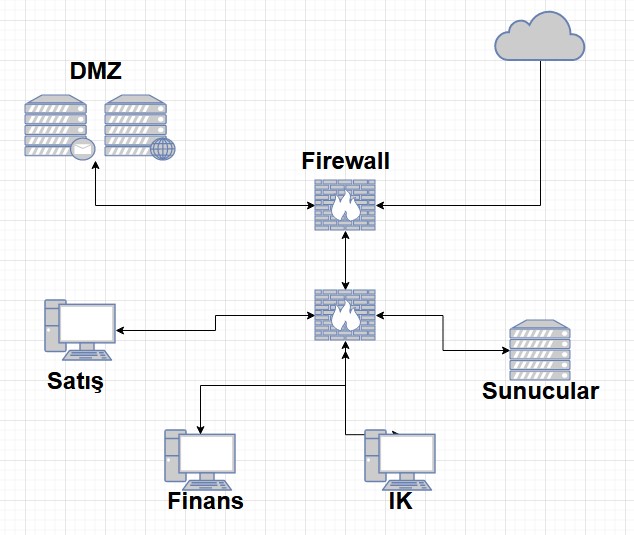

Kuruluş ağ güvenliği yapısı ele alındığında aşağıdakine benzer bir mimarinin kullanıldığı düşünülebilir:

Bu haliyle yerel ağda kullanılan firewall bir miktar erişim kontrolü sağlasa da kullanıcı davranışları ve bu davranışların kısıtlanması ve hatta saldırganlar tarafından istismar edilen kullanıcıların tespit edilmesi noktasında etkili değildir.

Ağ genelinde hangi kullanıcının neler yapabileceğinden, kuruluş bilgisayarlarında geçerli olacak güvenlik ayarlarına kadar pek çok konu Active Directory üzerinden yönetildiği için siber saldırganların ve zararlı yazılımların bu yapı içerisinde nispeten gözden kaçan bu sistemi hedef almaları doğaldır.

Active Directory Güvenliği Sorunları

Saldırganların verileri ve kullanıcıları hedef aldığı bir dünyada ağ güvenliği üzerine kurulu bir savunma modelinin ötesine geçmemiz gerekiyor. Bunun için Active Directory güvenliği önemlidir ve kuruluşlar bu noktada SIEM çözümlerinden destek almaktadır. Windows loglarının karmaşık yapısı nedeniyle her zaman hayal edilen başarının yakalanamadığını hem yaşanan güvenlik ihlallerinde hem de sızma testlerinde açıkça görebiliyoruz.

Active Directory güvenliğini sağlayabilmek için yakından izlenmesi gereken noktaların bazıları şunlardır;

- Sorun 1: Grup üyeliği değişiklikleri

Active Directory’de kullanıcı yetkileri büyük ölçüde grup üyelikleriyle belirlenir. Yetkilerini yükseltmek isteyen bir saldırgan veya zararlı yazılım da bu grup üyelerini ve üyelik yapısını hedef alır. Active Directory grup üyeliklerinde yapılan değişikliklere ilişkin logları tutar, bu loglarda değişikliği yapan kullanıcın bilgisi, üyenin eklendiği veya çıkartıldığı gibi bazı bilgiler bulunmakla beraber güvenlik açısında daha kritik olabilecek bazı noktalar görünmez. Örneğin değişikliğin nereden yapıldığı belli değildir. Bunun dışında loglar sadece üyeleri takip eder ancak, bilindiği üzere bir grup başka bir gruba dahil edilebilir. Bu durum Active Directory kayıtlarına yansımadığı için de SIEM üzerinden grup üyeliği değişiklikleri izlense bile, gerçekten gruba hangi kullanıcıların dahil olduğunun takip edilmesi mümkün olmaz. Son olarak üretilen log sayıları karışıklığa neden olabilmektedir. Active Directory Service Interfaces (ADSI) kullanılarak 50 üyesi olan bir gruba tek bir kullanıcının eklenmesi toplamda 101 kayıt oluşturacaktır (önce 50 kullanıcı silinecek daha sonra 51 kullanıcı gruba yeniden eklenecektir).

- Sorun 2: Group Policy Değişiklikleri

Active Directory yapısına dahil bilgisayarların yönetimi için kullanılan Group Policy değişikliklerinin yakından izlenmesi önemlidir. Grup üyeliklerinde olduğu gibi Active Directory logları değişikliği kimin yaptığını belirtmesine karşılık önemli bazı bilgileri içermez. Yapılan değişikliğin ayrıntıları ve değişikliğin nereden yapıldığının loglarda görünmemesi bu noktada siber saldırgan veya zararlı yazılımlar tarafından yapılacak değişikliklerin gözden kaçmasına neden olmaktadır.

- Sorun 3: Active Directory Üzerinden Bilgi Toplanması

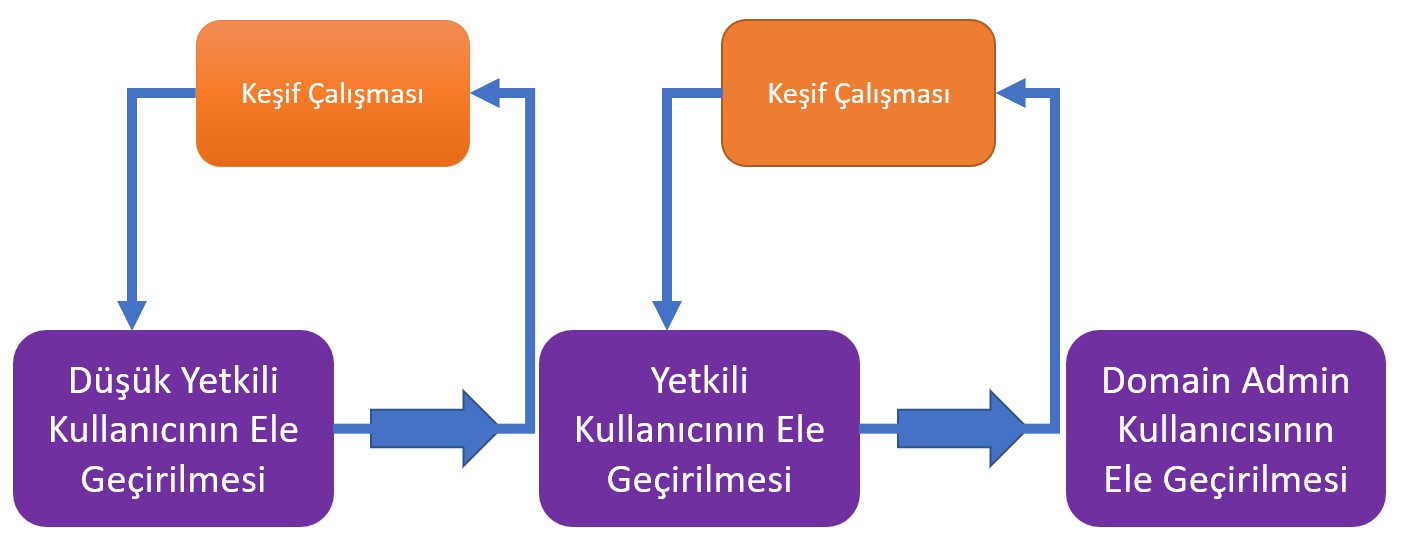

Siber saldırganlar Active Directory’yi kullanarak ek bilgilere ulaşmaya çalışacaktır. Siber saldırı döngüsü içerisinde “reconnaissance” veya “enumeration” olarak adlandırılan bu adım saldırganın kuruluş ağı hakkında çok önemli bilgiler elde etmesine imkân verdiği gibi yapmak zorunda olduğu işlemlerin arasındadır. Aşağıdaki şemada görüldüğü gibi saldırganın hedefine giden her adımda ek bilgiler toplaması ve bunların ışığında bazı kararlar vermesi gerekmektedir.

Keşif çalışmalarının saldırganın başarısı için gerekli olması nedeniyle saldırganı veya zararlı yazılımı tespit etmek için kullanılabilecek etkili bir yöntemdir. Diğer noktalarda olduğu gibi bu konuda Active Directory logları sınırlı olduğu için SIEM’e anlamlı kurallar yazmak veya loğlara bakarak tam olarak neler olduğunu anlamak her zaman kolay değildir.

- Sorun 4: Kullanıcı Girişlerinin İzlenmesi

Kullanıcı bilgileri ile yapılan saldırıların önemli bir kısmında zararlı yazılım (trojan, vb.) kullanılmadığı için antivirüsler bu noktada yetersiz kalıyor. Bununla birlikte saldırgan geçerli parolayı kullanacağı için bir parola tahmin saldırısı da görünmeyecektir.

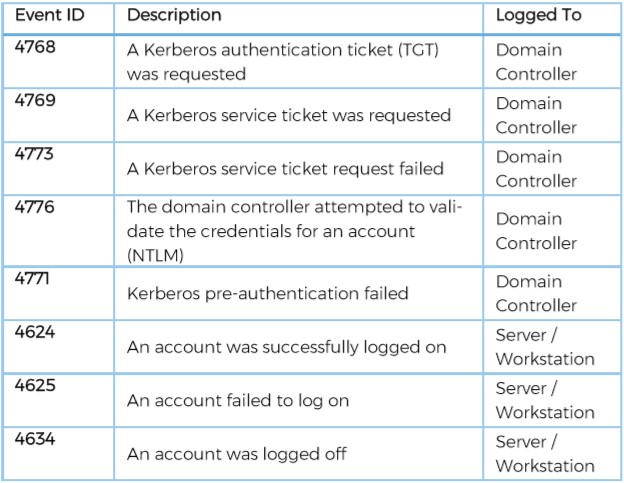

Aşağıdaki tabloda kullanıcı girişi sırasında oluşabilecek bazı loglara örnekler görülebilir:

Kullanıcı girişlerinin sistem tarafından da otomatik olarak yapılması nedeniyle bu olayların takip edilmesi ciddi bir yük getirmektedir. SIEM kuralları düşünüldüğünde de yanlış alarm üretilmesi ciddi bir sorun haline gelmektedir. Diğer konularda olduğu gibi Active Directory tarafından üretilen logların içeriği anlamlı bir analiz yapmaya ve sahte Kerberos biletleri gibi saldırganların kullanacağı yöntemleri tespit etmeye yeterli değildir.

Active Directory Güvenliği için Öneriler

Envanterin çıkartılması: Active Directory dahilindeki bütün kullanıcıları, izinleri ve grup üyelikleri gibi önemli bilgileri içeren bir envanter oluşturup düzenli olarak kontrol edin.

İnceleyin: Kullanıcılar, grup üyelikleri, kural değişiklikleri, vb. noktalardaki bağlantıları inceleyin. Hangi kullanıcının hangi yetkilere sahip olduğu, hangi gruplara üye olduğu, bu grupların başka hangi gruplara dahil olduğu gibi önemli bilgileri içeren ayrıntılı bir inceleme yürütün.

Temizleyin: Kullanılmayan ve aktif olmayan kullanıcılar, kullanılmayan kurallar gibi eski öğelerden kurtulun.

İzleyin: Önemli olabilecek değişiklikleri takip edin ve kontrol edin.

Koruyun: İzinsiz veya yetkisiz değişiklerin yapılmasını engelleyin.

Stealthbits Active Directory yönetim ve güvenliği çözümü bu tür saldırıları tespit etmek ve engellemek için kullanılır ve aşağıdaki faydaları sağlar;

- Risk ve tehditlerin belirlenmesi

- Şüpheli faaliyetlerin tespit edilmesi

- Siber saldırgan veya zararlı yazılımlar tarafından yapılan değişikliklerin giderilmesi

- Kuruluş politikalarının ötesinde güvenlik politikalarının belirlenmesi

- Yetkili kullanıcı hesaplarının denetimi

https://www.stealthbits.com/free-trial adresinden çözümün ücretsiz deneme sürümünü indirebilir veya size özel bir demo çalışması için sparta@sparta.com.tr adresinden bize ulaşabilirsiniz.